Trong thế giới số, CAPTCHA như những cửa kiểm soát vô hình — chúng là câu mã nhỏ nhắn để phân biệt người và máy, nhưng khi kẻ xấu khoác áo người canh gác, cửa ấy biến thành bẫy. CAPTCHA giả mạo (CAPTCHA độc hại) đang nổi lên như một mưu kế tinh vi: không phải đòi bạn hoàn thành ô chọn hình, mà yêu cầu bạn dán một lệnh vào máy tính — và chỉ một lần bấm tổ hợp Ctrl+V có thể trao kẻ tấn công chìa khóa vào kho mật khẩu và ví tiền của bạn. Bài viết này phân tích chuỗi sự kiện, giải mã thủ thuật và đưa ra biện pháp phòng ngừa thiết thực dành cho game thủ và người dùng Internet Việt Nam.

Trong đoạn mở đầu này, từ khóa chính “CAPTCHA giả mạo” đã xuất hiện để dẫn dắt bạn vào chủ đề — hãy coi đó là con cờ mồi trong bàn cờ mạng, cần nhận diện trước khi bị bắt bài.

Bức thư mồi: dấu hiệu của lừa đảo qua email

Tác giả nhận được một email ngắn thông báo rằng “có bài viết về tôi trên một trang tin”, kèm đường dẫn. Ba dấu hiệu khiến cảnh giác bật sáng ngay lập tức:

- Hình thức tương tự các chiêu lừa qua mạng xã hội: mồi tò mò để dụ click.

- Tên người gửi và địa chỉ email không khớp; miền đuôi là .cl (Chile), không ăn khớp với nội dung liên lạc.

- Tên miền trong email được viết khéo để tránh bộ lọc (ví dụ có khoảng trắng trước “.com”), một thủ thuật nhằm né quét tự động của Gmail.

Những chi tiết này là bản đồ chỉ lối: khi thấy email bất ngờ mà nguyên nhân không rõ ràng, hãy coi đó là dấu hiệu nghiêm túc của phishing.

Ảnh chụp email lừa đảo với đường dẫn khả nghi và tên miền .cl

Ảnh chụp email lừa đảo với đường dẫn khả nghi và tên miền .cl

Kiểm tra tên miền: Wayback, WHOIS và sandbox — những ống kính soi sáng

Thay vì click vào đường dẫn, tác giả dùng một loạt biện pháp thăm dò:

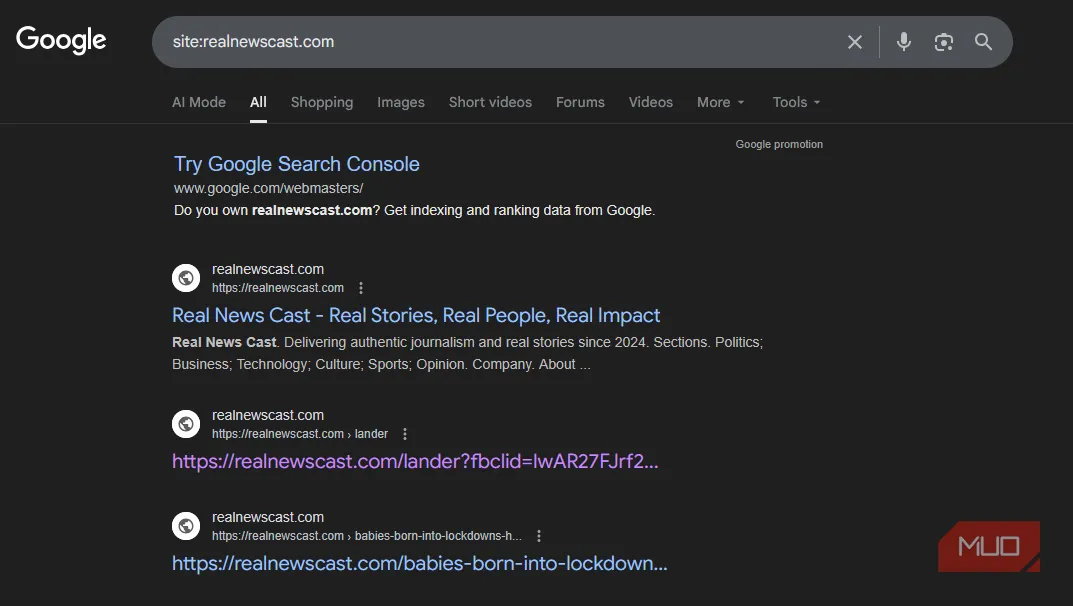

- Tìm kiếm site bằng truy vấn site: trên Google, cho thấy trang tồn tại nhưng nội dung lộn xộn, chất lượng thấp.

- Tra cứu lịch sử qua Wayback Machine — phát hiện trang có nhiều phiên bản khác nhau, đôi khi chỉ là trang đỗ tên (parked domain), đôi khi mô phỏng báo chí với nội dung rẻ tiền.

- Khởi chạy máy ảo (VM) hoặc sandbox để mở trang nếu cần kiểm chứng an toàn — phương thức này giúp tách môi trường kiểm tra khỏi hệ thống chính.

Những hành động này như soi gương trên mặt nước: bạn nhìn thấy phản chiếu nhưng cần kiểm tra động cơ phía sau bề mặt. Một trang web thay đổi diện mạo thường xuyên có thể bị hack để phục vụ mục đích phân phối mã độc.

Ảnh chụp email lừa đảo với đường dẫn khả nghi và tên miền .cl

Ảnh chụp email lừa đảo với đường dẫn khả nghi và tên miền .cl

Bẫy CAPTCHA giả mạo: cơ chế và mưu đồ

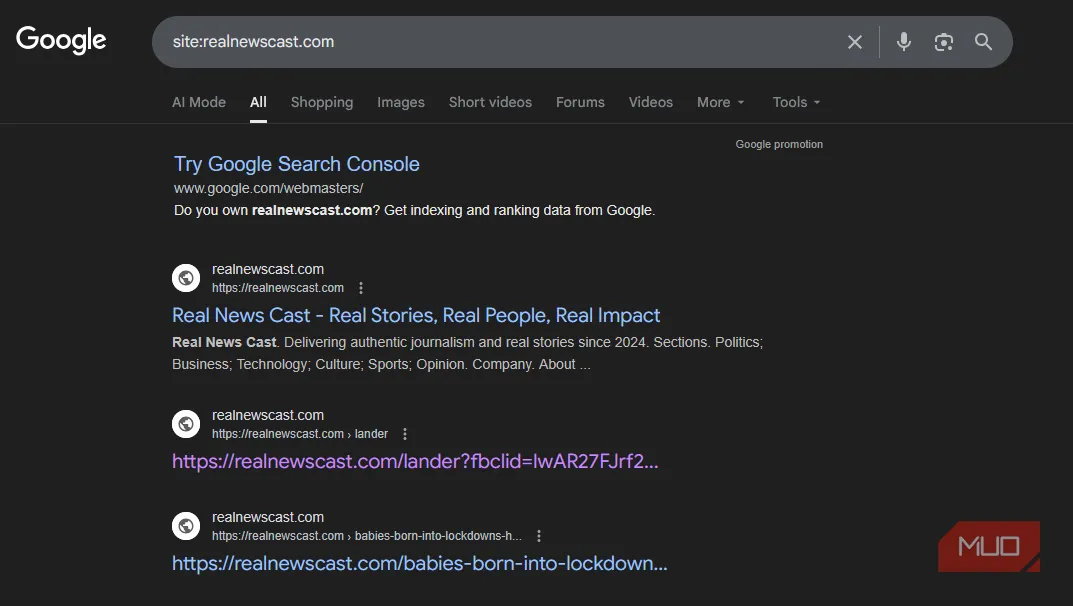

Khi mở trang, người dùng không nhìn thấy nội dung báo chí mà gặp một màn hình CAPTCHA dường như đến từ Cloudflare — điều này khiến nhiều người không nghi ngờ vì Cloudflare là dịch vụ bảo vệ phổ biến. Nhưng khác biệt then chốt nằm ở hành vi được yêu cầu: sau khi nhấp “I’m not a robot”, một cửa sổ bật lên hướng dẫn bạn mở Command Prompt và nhấn Ctrl+V để dán rồi bấm “Verify”.

Khi bạn nhấn vào popup lần đầu, trang web đã chép sẵn một lệnh chứa trong clipboard của bạn. Nếu bạn dán và thực thi lệnh đó, hệ thống sẽ tải về và chạy mã độc. Hậu quả thường là:

- Đánh cắp mật khẩu lưu trong trình duyệt.

- Rút tiền mã hoá từ ví.

- Cài đặt trojan hoặc phần mềm gián điệp khác.

Đây là mưu đồ tinh vi dùng “sự đồng thuận vô tình” của người dùng: thay vì ép bạn tải file, nó dụ bạn tự chạy lệnh — một cách làm cho hành động trở nên “hợp lý” trong mắt nạn nhân.

Ảnh giao diện CAPTCHA giả mạo mời dán lệnh vào Command Prompt

Ảnh giao diện CAPTCHA giả mạo mời dán lệnh vào Command Prompt

Tại sao nó hiệu quả?

- Người dùng quen với CAPTCHA và ít nghi ngờ.

- Hướng dẫn có vẻ “kỹ thuật” và hợp lý với người không chuyên.

- Sao chép-dán (Ctrl+V) là thao tác phổ biến; kẻ xấu lợi dụng thói quen này để lừa.

Giải mã lệnh ẩn: obfuscation và dấu hiệu nhận biết

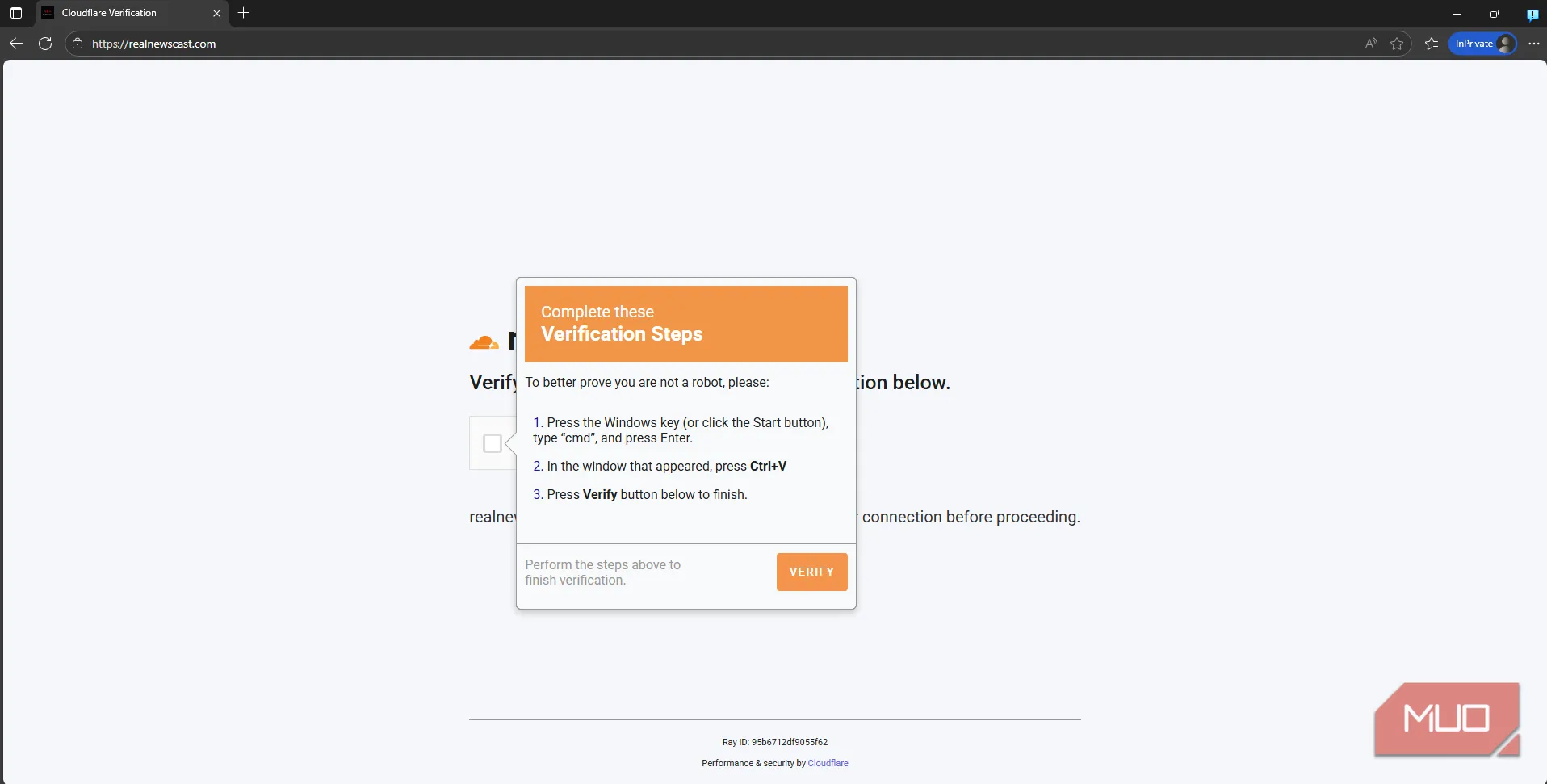

Khi dán vào Notepad để kiểm tra, lệnh thường bị phủ bởi hàng loạt biến và chuỗi vô nghĩa che giấu mục đích thực. Kỹ thuật obfuscation này khiến người ít kinh nghiệm khó nhận thấy mã độc tiềm ẩn. Một số biến thể còn yêu cầu dán vào hộp Run — vẫn là cùng một ý đồ: lừa bạn kích hoạt lệnh.

Dấu hiệu nên ghi nhớ:

- Trang yêu cầu bạn thực thi lệnh trên máy (CMD/PowerShell/Run) để “xác minh”.

- Hướng dẫn nhấn Ctrl+V hoặc copy-paste một đoạn mã.

- Yêu cầu mở các công cụ hệ thống không liên quan đến việc hiển thị nội dung trang web.

Ảnh minh họa mã lệnh giả mạo được dán vào Notepad trước khi chạy

Ảnh minh họa mã lệnh giả mạo được dán vào Notepad trước khi chạy

Biện pháp phòng ngừa: lá chắn cho game thủ và người dùng

Hãy xem đây như một checklist phòng thủ cá nhân:

- Không bao giờ chạy lệnh trên máy tính nếu nguồn gốc không rõ ràng.

- Không dán clipboard vào cửa sổ Command Prompt/PowerShell theo chỉ dẫn từ trang web lạ.

- Dùng máy ảo hoặc sandbox khi cần kiểm tra trang khả nghi.

- Kiểm tra WHOIS và báo cáo tên miền tới nhà đăng ký (ví dụ GoDaddy) nếu phát hiện hành vi độc hại.

- Kích hoạt xác thực hai yếu tố (2FA) cho dịch vụ quan trọng: email, ví tiền mã hoá, tài khoản game.

- Cập nhật phần mềm diệt virus và trình duyệt; tắt tính năng tự động chạy file tải xuống.

- Nếu nghi ngờ, đổi mật khẩu từ thiết bị an toàn và kiểm tra các thiết bị khác đã đăng nhập.

Ngoài ra, báo cáo tới bộ phận bảo mật của công ty hoặc nhà cung cấp email sẽ giúp xử lý nhanh tên miền độc hại, như trường hợp tác giả báo cáo cho GoDaddy và site đã sớm gặp lỗi khi truy cập.

Kết luận: tỉnh táo giữa biển thông tin

Trong thời đại mạng, CAPTCHA giả mạo là minh chứng của lời ngạn ngữ: không phải mọi người mặc áo bảo hộ đều thiện tâm. Chiếc CAPTCHA vốn là chiếc cầu bắc qua sông ngăn bot, nay có thể trở thành chiếc thang dẫn kẻ trộm vào nhà. Game thủ và người dùng Internet cần trang bị mắt nhìn tinh tường, thói quen kiểm tra nguồn gốc và công cụ an toàn như máy ảo hay WHOIS. Khi gặp yêu cầu “dán lệnh” từ trang lạ — đóng tab ngay lập tức.

Bạn đã từng gặp CAPTCHA khả nghi nào chưa? Hãy chia sẻ trải nghiệm hoặc đặt câu hỏi ở phần bình luận để cộng đồng cùng cảnh giác và bảo vệ lẫn nhau.